Obtener clave de WiFi con wifiphisher y phishing

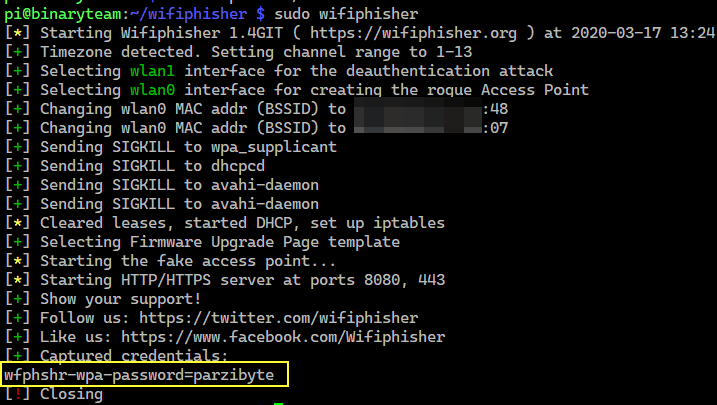

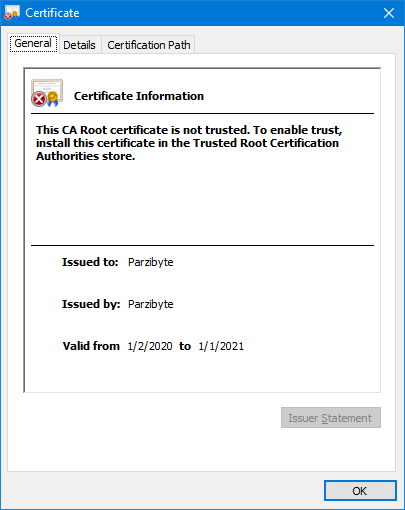

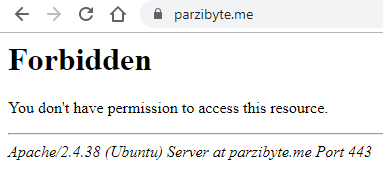

En posts anteriores te mostré cómo obtener la contraseña o clave de WiFi de una red con Aircrack-ng usando fuerza bruta, hoy veremos otro tipo de ataque en donde en su lugar hacemos phishing para que el usuario nos dé la clave. Poniéndolo en otras palabras vamos a hackear una red wifi, ya que el […]

Obtener clave de WiFi con wifiphisher y phishing Leer más »