Monitorear cámara web con Telegram y JavaScript

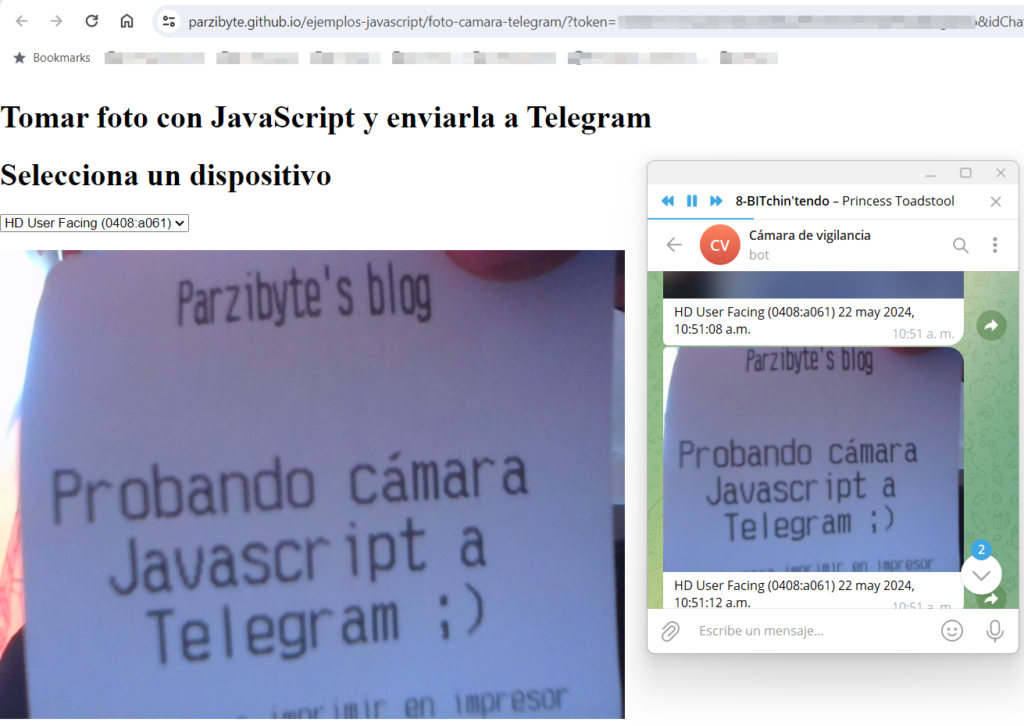

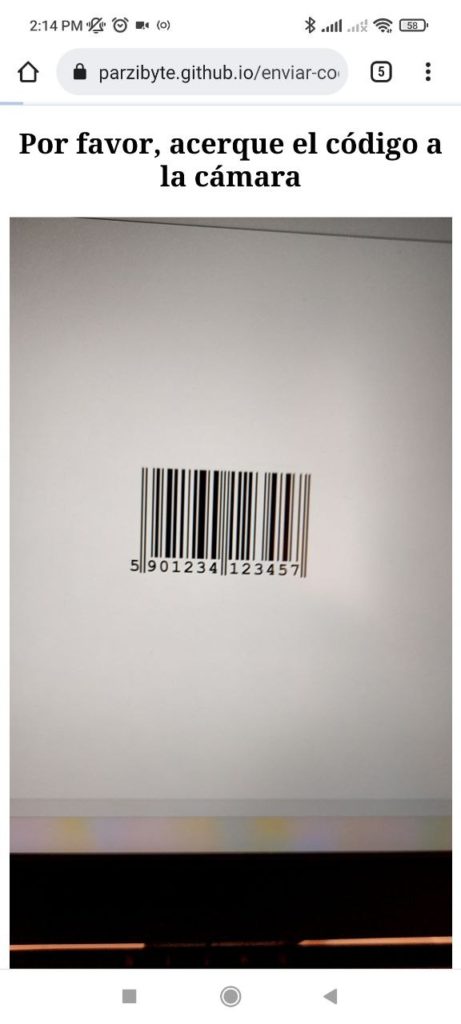

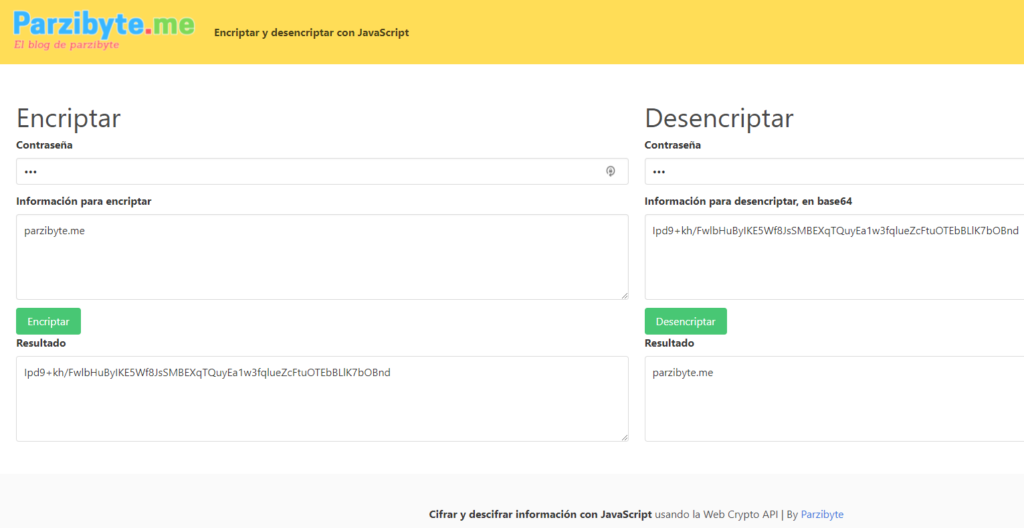

Hace algún tiempo te enseñé a tomar fotos con cualquier cámara y en cualquier dispositivo usando JavaScript. Hoy te voy a enseñar cómo tomar una foto de la cámara y enviarla a Telegram desde cualquier dispositivo, sea móvil o de escritorio. Vas a aprender a tener un tipo de cámara de vigilancia fácil, configurable y […]

Monitorear cámara web con Telegram y JavaScript Leer más »