Obtener clave de WiFi con wifiphisher y phishing

Contraseña WPA2 de wifi obtenida

En posts anteriores te mostré cómo obtener la contraseña o clave de WiFi de una red con Aircrack-ng usando fuerza bruta, hoy veremos otro tipo de ataque en donde en su lugar hacemos phishing para que el usuario nos dé la clave.

Poniéndolo en otras palabras vamos a hackear una red wifi, ya que el usuario nos dará la clave del módem. La herramienta que vamos a usar se llama wifiphisher.

Descargo de responsabilidad

Yo te muestro esto con fines educativos. No te obligo a hacer algo, ni te lo sugiero. Lo que hagas es bajo tu responsabilidad; no me hago cargo de nada.

¿Cómo funciona este tipo de ataque?

Todo este ataque depende en la ingenuidad del usuario; ya que vamos a confiar en que él nos dé la clave. El ataque es simple:

- Escaneamos las redes disponibles

- Seleccionamos una red y a partir de la misma creamos un gemelo malvado o evil twin, es decir, creamos una red con el mismo nombre y sin contraseña.

- Forzamos al usuario que se desconecte de la red real

- El usuario, confundido y harto, verá la configuración de WiFi y descubrirá otra red con el mismo nombre pero abierta, es decir, sin protección

- El usuario se va a conectar a la red y entonces la herramienta le enviará un ataque de phishing mostrándole una página de actualización de firmware, solicitando la clave

- Más tarde el usuario coloca la clave, nosotros la guardamos y después eliminamos nuestra red. Ahora nuestra red ya no estará, estará la original, y como ya no vamos a desconectar al usuario entonces éste se conectará a la red original, pensando que anteriormente tenía errores al conectarse debido a la actualización de firmware.

Como lo dije, todo esto depende en que el usuario sea ingenuo. Por cierto, este tipo de ataques también sirve para obtener la cuenta de Facebook o de otras redes de un usuario.

Requisitos

Requerimos 2 adaptadores de red, y preferiblemente una de ellas debe soportar el modo monitor; en mi caso he conectado una tarjeta extra a mi Raspberry Pi ya que se necesitan dos adaptadores: con uno se intenta desconectar al usuario y con la otra se crea el punto de acceso.

Si te interesa, he usado un Realtek Semiconductor Corp. RTL8187 y la integrada Broadcom 43430.

Instalación de wifiphisher

Se supone que esta herramienta está probada y garantizada para trabajar con Kali Linux, pero yo lo he probado en mi Raspberry con Raspbian y funciona como un encanto. Las instrucciones de instalación son clonar el repositorio de GitHub…

git clone https://github.com/wifiphisher/wifiphisher.git

Con eso clonamos el repositorio. Eso lo clonará en una carpeta llamada wifiphiser, ingresamos al directorio con:

cd wifiphisher

Ahí ejecutamos:

sudo python3 setup.py install

Nota: yo ejecuto python3 porque si ejecuto python se ejecuta la versión 2. En tu caso revisa a cuál versión apunta python, y si es necesario indica que usarás python3.

Una vez terminada la instalación podemos comenzar el ataque.

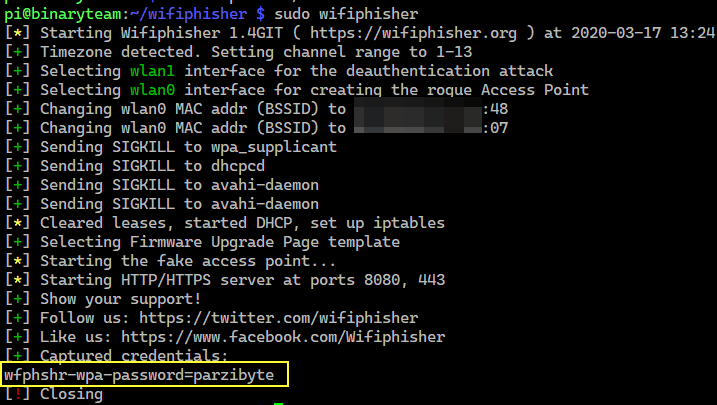

Iniciando wifiphisher

Navega al directorio en donde instalaste wifiphisher y ejecuta:

sudo wifiphisher

Comenzará a configurar todo lo necesario, matará procesos que puedan interferir, configurará los adaptadores de red, etcétera:

Seleccionar red para clonar

Ahora nos mostrará las redes detectadas. Ahí seleccionamos cuál queremos clonar, en mi caso elegiré la primera:

Método de ataque

Después nos permitirá seleccionar el escenario de ataque:

Te explico los escenarios:

- Una página que dice que se necesita actualizar el firmware solicitando la clave de red

- Página para iniciar sesión con Facebook o una red social y tener internet gratuito

- Actualización de un plugin del navegador. Útil si quieres que el usuario descargue un ejecutable

- Simular que la red no funciona y mostrar una interfaz similar a la del sistema operativo para conectar a la red, en donde se debe ingresar la clave

Yo voy a seleccionar el escenario 1.

Realizando ataque

Ahora habrá dos redes y se me va a desconectar de la original:

Por lo tanto, lo único que me queda es entrar a la otra, en donde se me pedirá autenticación. Al entrar veré la siguiente página que me dice que se va a actualizar el firmware y que necesito colocar la clave de red además de aceptar los términos:

Yo, como usuario ingenuo, ingreso la clave:

Una vez que ingresé la clave el atacante ya la tiene, pero para no levantar sospechas se muestra una barra de carga:

Consiguiendo clave

En la terminal se mostrarán los dispositivos conectados así como las peticiones. Cuando el usuario envíe la contraseña, aparecerá una petición POST:

Es en ese momento cuando nosotros ya podemos detener la herramienta (para ello presionamos la tecla ESC) pues ya hemos conseguido la clave del WiFi. Si quieres, igualmente puedes esperar unos minutos, el punto es que el usuario se crea todo esto.

Al presionar ESC aparecerá la clave al final:

En este momento nuestro gemelo malvado será apagado, y el usuario será conectado a la red que su dispositivo ya conoce. Nadie lo va a desconectar pues nosotros ya no estamos atacando, así que pensará que realmente hizo la actualización de firmware.

Notas y pensamientos

Voy a exponer algunas cosas que me sucedieron (puede que a ti no te pase, pero puede que a otros sí) y que pueden servirle a alguien que experimente lo mismo:

El ataque no funciona con computadoras que tienen Windows 10, pues en ningún momento me mostró la notificación para iniciar sesión en la red

Al realizar el ataque se modifica cierta configuración que solo se restablece al reiniciar el dispositivo desde donde se lanzó el ataque. Es decir, si quieres realizar el ataque varias veces, reinicia la computadora cada que quieras lanzarlo.

Para prevenir este ataque podemos crear un filtro MAC; así, aunque se tenga la clave de red, un dispositivo no permitido no va a conectarse. También recomiendo enseñar a los usuarios a no confiar en este tipo de cosas y no colocar la clave en cualquier lugar.

Recuerda que el repositorio oficial de la herramienta está en GitHub.

Página de phishing en español

Si un usuario es vulnerable a este ataque probablemente no sepa inglés, así que me he dado a la tarea de traducir la página. Por el momento está en GitHub, más adelante traeré el tutorial para usarla en el ataque.

Actualización: aquí el tutorial para usar una plantilla personalizada con wifiphisher.

Entradas recientes

Resetear GOOJPRT PT-210 MTP-II (Impresora térmica)

El día de hoy vamos a ver cómo restablecer la impresora térmica GOOJPRT PT-210 a…

Proxy Android para impresora térmica ESC POS

Hoy voy a enseñarte cómo imprimir en una impresora térmica conectada por USB a una…

Android – Servidor web con servicio en segundo plano

En este post voy a enseñarte a programar un servidor web en Android asegurándonos de…

Cancelar trabajo de impresión con C++

En este post te quiero compartir un código de C++ para listar y cancelar trabajos…

Copiar bytes de Golang a JavaScript con WebAssembly

Gracias a WebAssembly podemos ejecutar código de otros lenguajes de programación desde el navegador web…

Imprimir PDF con Ghostscript en Windows de manera programada

Revisando y buscando maneras de imprimir un PDF desde la línea de comandos me encontré…

Ver comentarios

megusta mas airgeddon pero igual es bueno

Gracias por contestar,

Me temo que es una informacion bastante relevante a la hora de seguir este tutorial, al menos si alguien intenta seguirlo que sepa que esta incompleto a falta de dicha informacion.

Saludos

Buenas,

Veo que estas haciendo las pruebas en raspbian. Como lograste hacer funcionar dnsmasq? En mi caso todo parece ir bien pero a la hora de entregar un IP de queda constantemente en Obteniendo IP y el cliente no se conecta.

Que configuracion metiste en el archivo de dnsmasq.conf?

Saludos

Hola. La verdad es que no recuerdo de dónde saqué la información para configurar el servicio, pero después de varios intentos lo pude conseguir